网页端用户可点击右方目录直接跳转至制定章节

转发本文到朋友圈,添加下方二维码,免费领取【计算机化系统解读】

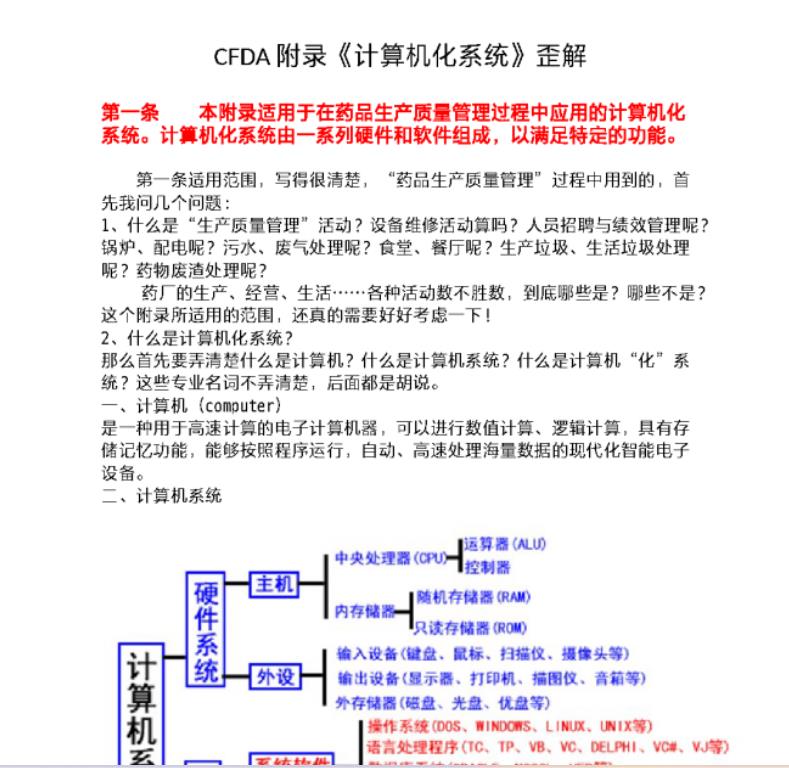

1. 概述

计算机化系统的安全管理(Security Management):通过建立系统安全管理的程序来指导设置与使用计算机化系统的安全配置功能,从而保障相关系统、数据与流程的可靠性、安全性与可用性。

GAMP 5中对于计算机化系统的安全一般涉及网络安全与系统安全 ,网络安全指网络系统的硬件、软件及其数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断 ;具体实施方法可参见ISO 17799 信息安全管理体系规范 和主题词 CSV计算机化系统验证中 – IT网络架构与基础设施确认。

系统安全则指是保护信息系统及其关联记录与数据免受意外或故意的非授权泄漏、修改或破坏,导致相关信息、数据或记录的完整性和真实性被破坏 。这其中既包括通用安全管理体系,如用户管理、用户安全意识、培训上岗原则;也包括针对系统特性的管理,如不同系统的配置管理与基于工作流程的权限分配 。而本主题词主要就是讨论对于系统安全管理的法规要求与实施策略。

ISPE GAMP Good Practice Guide: IT Infrastructure Control and Compliance

2. 法规指南

2.1 国内药监

第五章 系统

第十一条 关键系统应当有详细阐述的文件(必要时,要有图纸),并须及时更新。此文件应当详细描述系统的工作原理、目的、安全措施和适用范围、计算机运行方式的主要特征,以及如何与其他系统和程序对接。

第十九条 以电子数据为主数据时,应当满足以下要求:

(一)为满足质量审计的目的,存储的电子数据应当能够打印成清晰易懂的文件。

(二)必须采用物理或者电子方法保证数据的安全,以防止故意或意外的损害。日常运行维护和系统发生变更(如计算机设备或其程序)时,应当检查所存储数据的可访问性及数据完整性。

(三)应当建立数据备份与恢复的操作规程,定期对数据备份,以保护存储的数据供将来调用。备份数据应当储存在另一个单独的、安全的地点,保存时间应当至少满足本规范中关于文件、记录保存时限的要求。

第四章 电子记录管理要求

第二十条 采用电子记录的计算机(化)系统应当满足以下设施与配置:

(一)安装在适当的位置,以防止外来因素干扰;

(二)支持系统正常运行的服务器或主机;

(三)稳定、安全的网络环境和可靠的信息安全平台;

(四)实现相关部门之间、岗位之间信息传输和数据共享的局域网络环境;

(五)符合相关法律要求与管理需求的应用软件与相关数据库;

(六)能够实现记录操作的终端设备及附属装置;

(七)配套系统的操作手册、图纸等技术资料。

2.2 FDA

FDA在CFR Part 11中明确提出了计算机化系统的安全控制措施(Security Control)在其检查范围内;而在其针对计算机化系统检查指南明确了对于Security需要有识别、管理和控制:

FDA要求要点总结如下:

1. 对于GxP系统,FDA要求企业通过使用电子签名等方法保障其安全性与可靠性;

2. Data Integrity要求企业采取措施保障数据(包括备份与归档数据)免于被篡改或者删除;

3. Computerized system security指保护软件和硬件免于非法修改及损坏;

4. Database security指保护数据库免于非法修改及损坏。

11.300 识别码/密码的管理

使用识别码结合密码的电子签名应进行控制 , 以确保其安全性和完整性,这类控制应包括:

(a) 保持每一组识别码和密码的唯一性,即不存在两个个体拥有同组识别码和密码的现象。

(b) 保证定期检查、收回或修订识别码和密码(例如 , 作为密码老化覆盖这类事件)。

(c) 按照丢失管理规程对丢失、失窃、遗漏或存在其他损坏可能的记号、卡及其他含有或生成识别码或密码信息装置进行电子授权失效,并采用适当和严格的控制发放临时或永久的代用品。

(d) 用业务防护保障避免未经授权使用密码和/或识别码,并立即且紧急得发现并报告任何试图未经授权的使用,向系统安全单位,适当时 , 向机构管理层。

(e) 初始和定期的检测设备,例如含有或生成识别码或密码信息的记号或卡,以确保其运行正常,且未遭受未经授权的修改。

FDA Glossary of Computer System Software Development Terminology

computer system security. (IEEE) The protection of computer hardware and software from accidental or malicious access, use, modification, destruction, or disclosure. Security also pertains to personnel, data, communications, and the physical protection of computer installations. See: bomb, trojan horse, virus, worm.

database security. The degree to which a database is protected from exposure to accidental or malicious alteration or destruction.

2.3 EU

欧盟GMP Annex 11 Computerised Systems直接明确了对Security的要求:

欧盟要求要点总结如下:

1. Security需要包括对物理上Physical和软件上logical的要求;

2. 整个用户授权、改变、取消的过程都应该有记录;

3. 跨系统间数据传输,无论纸质数据还电子记录,都需要有安保措施防完整性被破坏;

4. 数据存储应保障其安全性,有访问权限限制和物理保护

5. Data Security Measures指能在整个数据生命周期内保持数据完整而不被修改,方法包括SOD职责分离和恰当的approve process确认流程;

12、安全性

12.1 应有物理和/或逻辑控制来限制人员对计算机化系统的访问。合适的方法防止未经授权进入该系统,包括密钥的使用,通过卡片,个人代码和密码,生物识别技术,限制进入电脑设备和数据存储区域。

12.2 安全控制的范围取决于该计算机化系统的关键性。

12.3 创建、变更和取消访问授权应该被记录。

12.4 管理系统进行数据和用于文件应该被设计成记录操作者的进入,变更,确认或删除数据的标识,包括日期和时间。

2.4 PIC/S

对于系统安全,PIC/S 数据可靠性指南要求非常详细,大家可以参考下文摘选进行具体实施:

1. 章节9.3,在系统配置上(用户权限、密码保护等),安全措施设置和举例;

2. 章节9.5,在数据生命周期(数据产生,数据处理),安全管理措施与举例。

PIC/S PI 041-1 (Draft 3) GOOD PRACTICES FOR DATA MANAGEMENT AND INTEGRITY IN REGULATED GMP/GDP ENVIRONMENTS - 2018/11/30[7]

6.4 Modernising the Pharmaceutical Quality System

6.4.2 The company’s pharmaceutical quality system should be able to prevent, detect and correct weaknesses in the system or their processes that may lead to data integrity lapses. The company should know their data life cycle and integrate the appropriate controls and procedures such that the data generated will be valid, complete and reliable. Specifically, such control and procedural changes may be in the following areas:

9.3 System security for computerised system

9.5 Data capture/entry for computerised systems

2.5 WHO

WHO附录5-良好数据及记录管理指南系统论述了系统安全的以下要求:

1. 限定和管理可以修改系统配置的管理员权限;

2. 安全设置应管理涉及数据生命周期的功能,如overwrite, rename, delete, move data, change time/date settings, disable audit trails。

10. Designing and validating systems to assure data quality and reliability

10.5 Configuration and design controls. The validation activities should ensure configuration settings and design controls for GDocP are enabled and managed across the computing environment (including both the software application and operating systems environments).

Activities include, but are not limited to:

■ documenting configuration specifications for commercial off-the shelf systems as well as user-developed systems, as applicable;

■ restricting security configuration settings for system administrators to independent personnel, where technically feasible;

■ disabling configuration settings that allow overwriting and reprocessing of data without traceability;

■ restricting access to time/date stamps.

For systems to be used in clinical trials, configuration and design controls should be in place to protect the blinding of the trial, for example, by restricting access to randomization data that may be stored electronically.

Appendix 1 Expectations and examples of special risk management considerations for the implementation of ALCOA (-plus) principles in paper-based and electronic systems

Appropriate separation of duties should be established so that business process owners, or other users who may have a conflict of interest, are not granted enhanced security access permissions at any system level (e.g. operating system, application and database). Further, highly privileged system administrator accounts should be reserved for designated technical personnel, e.g. information technology (IT) personnel, who are fully independent of the personnel responsible for the content of the records, as these types of accounts may include the ability to change settings to overwrite, rename, delete, move data, change time/date settings, disable audit trails and perform other system maintenance functions that turn off the good data and record management practices (GDRP) controls for legible and traceable electronic data. Where it is not feasible to assign these independent security roles, other control strategies should be used to reduce data validity risks.

3. 优质内容

3.1 资源专题

确认与验证必备——计算机系统验证及数据完整性

计算机化系统相关期刊论文

3.2 优质文章

3.3 优质课程

新版GAMP 5解读

计算机系统验证专题

从法规到应用,掌握CSV正确方法

每天15分钟修炼CSV+数据可靠性独家内功心法